BlueAlpha Menyalahgunakan Layanan Tunneling Cloudflare untuk Menyebarkan Malware

December 20, 2024

Deskripsi

1

BlueAlpha merupakan Grup Threat Actor yang dicurigai bekerja sama dengan Rusia dan kelompok lain seperti Gamaredon, Shuckworm, Hive0051, dan UNC530. Setidaknya sejak Oktober 2023 BlueAlpha telah mengirimkan malware APT dengan sebutan GammaDrop, yang memungkinkan eksfiltrasi data, pencurian kredensial, dan akses terus-menerus ke jaringan yang berhasil disusupi. BlueAlpha baru-baru ini mengembangkan metode pengiriman malware-nya, memanfaatkan layanan gratis Cloudflare Tunnels dengan tujuan mem-bypass deteksi dari Email Security Systems.

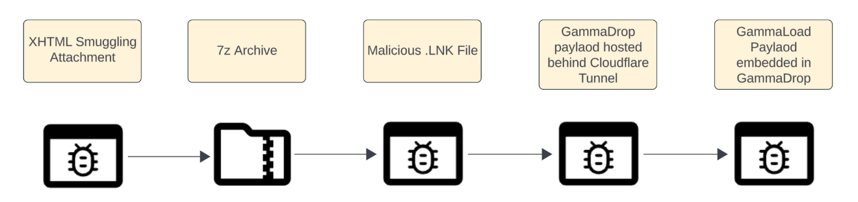

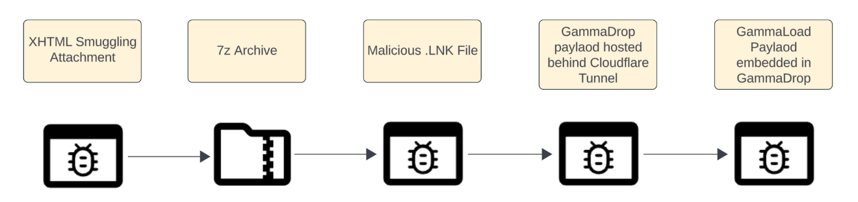

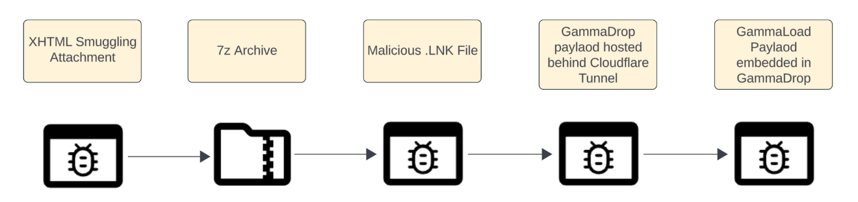

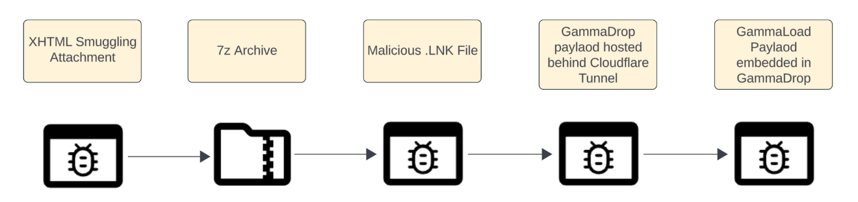

TryCloudflare merupakan layanan tunneling gratis dari Cloudflare yang dimanfaatkan BlueAlpha untuk menyembunyikan infrastruktur yang digunakan dalam menyebarkan GammaDrop. Metode serangan dimulai melalui Email Phishing dengan lampiran malicious attachment berupa HTML. Contoh terbaru menunjukkan perubahan dalam metode deobfuscation, seperti menggunakan event HTML onerror untuk mengeksekusi kode berbahaya di dalamnya.

Indicator of Compromise

| |

|

|

| |

Domains:

else-accommodation-allowing-throws.trycloudflare[.]com

cod-identification-imported-carl.trycloudflare[.]com

amsterdam-sheet-veteran-aka.trycloudflare[.]com

benjamin-unnecessary-mothers-configured.trycloudflare[.]com

longitude-powerpoint-geek-upgrade.trycloudflare[.]com

attribute-homework-generator-lovers.trycloudflare[.]com

infected-gc-rhythm-yu.trycloudflare[.]com

IP Addresses:

178.130.42[.]94

Hashes:

3afc8955057eb0bae819ead1e7f534f6e5784bbd5b6aa3a08af72e187b157c5b

93aa6cd0787193b4ba5ba6367122dee846c5d18ad77919b261c15ff583b0ca17

b95eea2bee2113b7b5c7af2acf6c6cbde05829fab79ba86694603d4c1f33fdda

|

|

| |

|

|

3

Mitigasi

4

| |

|

|

| |

- Meningkatkan Keamanan Email: Menerapkan solusi untuk memeriksa dan memblokir atau menandai metode penyisipan lampiran HTML.

- Batasi Eksekusi File Berbahaya: Menerapkan kebijakan kontrol aplikasi untuk memblokir penggunaan file mshta.exe dan file .lnk yang tidak tepercaya.

- Pantau Lalu Lintas Jaringan: Menandai traffic request ke subdomain trycloudflare.com dan koneksi DNS-over-HTTPS (DoH) yang tidak legitimate.

- Gunakan list IoC untuk diterapkan pada rules perimeter security yang digunakan Perusahaan.

|

|

| |

|

|

Referensi:

1. https://www.recordedfuture.com/research/-abuses-cloudflare-tunneling-service

2. https://www.darkreading.com/cloud-security/-bluealpha-apt-cloudflare-tunnels

Deskripsi

1

| |

|

|

| |

BlueAlpha merupakan Grup Threat Actor yang dicurigai bekerja sama dengan Rusia dan kelompok lain seperti Gamaredon, Shuckworm, Hive0051, dan UNC530. Setidaknya sejak Oktober 2023 BlueAlpha telah mengirimkan malware APT dengan sebutan GammaDrop, yang memungkinkan eksfiltrasi data, pencurian kredensial, dan akses terus-menerus ke jaringan yang berhasil disusupi. BlueAlpha baru-baru ini mengembangkan metode pengiriman malware-nya, memanfaatkan layanan gratis Cloudflare Tunnels dengan tujuan mem-bypass deteksi dari Email Security Systems.

|

|

| |

|

|

Metode Serangan

2

| |

|

|

| |

TryCloudflare merupakan layanan tunneling gratis dari Cloudflare yang dimanfaatkan BlueAlpha untuk menyembunyikan infrastruktur yang digunakan dalam menyebarkan GammaDrop. Metode serangan dimulai melalui Email Phishing dengan lampiran malicious attachment berupa HTML. Contoh terbaru menunjukkan perubahan dalam metode deobfuscation, seperti menggunakan event HTML onerror untuk mengeksekusi kode berbahaya di dalamnya.

|

|

| |

|

|

Indicator of Compromise

3

| |

|

|

| |

Domains:

else-accommodation-allowing-throws.trycloudflare[.]com

cod-identification-imported-carl.trycloudflare[.]com

amsterdam-sheet-veteran-aka.trycloudflare[.]com

benjamin-unnecessary-mothers-configured.trycloudflare[.]com

longitude-powerpoint-geek-upgrade.trycloudflare[.]com

attribute-homework-generator-lovers.trycloudflare[.]com

infected-gc-rhythm-yu.trycloudflare[.]com

IP Addresses:

178.130.42[.]94

Hashes:

3afc8955057eb0bae819ead1e7f534f6e5784bbd5b6aa3a08af72e187b157c5b

93aa6cd0787193b4ba5ba6367122dee846c5d18ad77919b261c15ff583b0ca17

b95eea2bee2113b7b5c7af2acf6c6cbde05829fab79ba86694603d4c1f33fdda

|

|

| |

|

|

Mitigasi

4

| |

|

|

| |

- Meningkatkan Keamanan Email: Menerapkan solusi untuk memeriksa dan memblokir atau menandai metode penyisipan lampiran HTML.

- Batasi Eksekusi File Berbahaya: Menerapkan kebijakan kontrol aplikasi untuk memblokir penggunaan file mshta.exe dan file .lnk yang tidak tepercaya.

- Pantau Lalu Lintas Jaringan: Menandai traffic request ke subdomain trycloudflare.com dan koneksi DNS-over-HTTPS (DoH) yang tidak legitimate.

- Gunakan list IoC untuk diterapkan pada rules perimeter security yang digunakan Perusahaan.

|

|

| |

|

|

Referensi:

1. https://www.recordedfuture.com/research/-abuses-cloudflare-tunneling-service

2. https://www.darkreading.com/cloud-security/-bluealpha-apt-cloudflare-tunnels