cURL Vulnerabilities in Unix & Linux

October 19, 2023

Ditemukan dua kerentanan dalam cURL, tools proxy resolution (open source) yang digunakan dalam sistem Unix dan Linux sebagai “middle man” untuk mengirimkan file antara berbagai protokol melalui command lines. Terdapat dua kerentanan yang ditemukan, yaitu heap-based buffer overflow (CVE-2023-38545) dengan severity high dan cookie injection flaw (CVE-2023-38546) dengan severity low.

Deskripsi

1

|

Terdapat kerentanan yang terjadi pada cURL, tools proxy resolution (open source) yang digunakan dalam sistem Unix dan Linux sebagai “middle man” untuk mengirimkan file antara berbagai protokol melalui command lines. Terdapat dua kerentanan yang ditemukan, yaitu heap-based buffer overflow (CVE-2023-38545) dan cookie injection flaw (CVE-2023-38546). Kerentanan dengan kode CVE-2023-38545 memiliki severity high karena dapat menyebabkan kerusakan data atau bahkan memungkinkan penyerang menjalankan kode dari jarak jauh. Kerentanan ini berkaitan dengan bagian yang mengatur bagaimana cURL berkomunikasi dengan SOCKS5 proxy. Sementara kerentanan kedua, CVE-2023-38546, memiliki risiko lebih rendah dan hanya memengaruhi komponen libcurl, bukan seluruh cURL. |

|

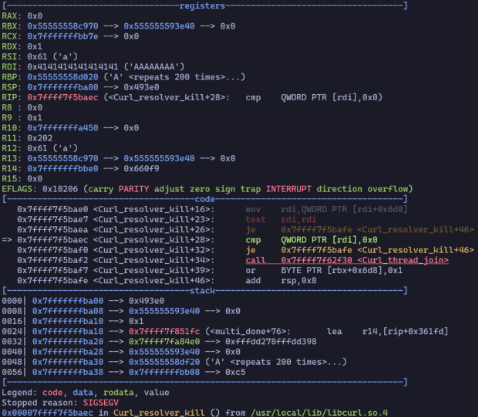

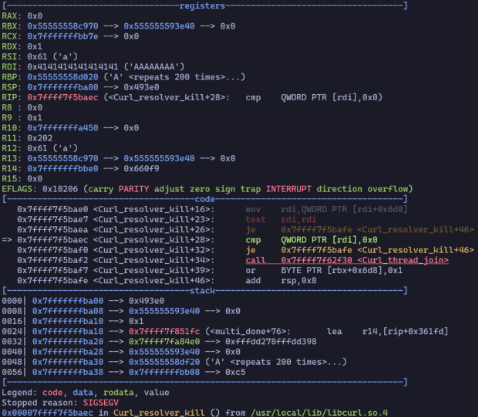

Kerentanan dengan severity high (CVE-2023-38545) hanya dapat dieksploitasi dalam situasi yang memerlukan konfigurasi yang tidak biasa di mana cURL harus terhubung ke server yang dikendalikan oleh penyerang dan pengaturan khusus, seperti penggunaan SOCKS5 proxy dan pengalihan otomatis. Kerentanan ini memungkinkan penyerang menyusupkan data palsu selama proses handshake.

Sementara itu, kerentanan dengan severity low (CVE-2023-38546) melibatkan penyisipan cookie dan hanya memengaruhi komponen libcurl, bukan seluruh cURL. Meskipun melibatkan masalah dalam pengolahan data tertentu, risikonya lebih rendah.

|

|

| |

|

|

| |

Kerentanan dengan severity high (CVE-2023-38545) berdampak pada versi cURL dan libcurl 7.69.0 hingga 8.3.0, sementara kerentanan dengan severity low (CVE-2023-38546) berdampak pada libcurl versi 7.9.1 hingga 8.3.0. Namun, kedua kerentanan ini tidak dapat dieksploitasi dalam kondisi default. |

|

| |

|

|

| |

|

|

| |

- Lakukan scanning untuk identifikasi sistem yang menggunakan cURL dan libcurl untuk memastikan bahwa kondisi yang dapat dimanfaatkan penyerang tidak ada. Pastikan tidak terdapat parameter yang menggunakan SOCKS5 proxy dengan mode proxy-resolver, jangan izinkan akses pengalihan otomatis pada konfigurasi cURL, dan pastikan ukuran buffer yang digunakan cURL cukup besar untuk menghindari kerentanan.

- Lakukan update cURL dan libcurl ke versi paling terbaru. Berikut beberapa command line yang dapat menunjukkan versi cURL yang ter-install:

- Linux/MacOS

find / -name curl 2>/dev/null -exec echo "Found: {}" \; -exec {} --version \;

- Windows

Get-ChildItem -Path C:\ -Recurse -ErrorAction SilentlyContinue -Filter curl.exe | ForEach-Object { Write-Host "Found: $($_.FullName)"; & $_.FullName --version }

- Pantau flag cURL yang mengindikasikan potensi sistem telah diretas. Flag tersebut adalah --socks5-hostname, atau --proxy atau --preproxy yang diatur untuk menggunakan skema socks5h://.

|

|

| |

|

|

- https://www.darkreading.com/dr-tech/how-to-scan-environment-vulnerable-curl

- https://www.darkreading.com/vulnerabilities-threats/curl-bug-hype-fizzles-after-patching-reveal