Kerentanan Critical Zimbra RCE dieksploitasi menggunakan malicious Email

October 3, 2024

Deskripsi

1

Tim riset Proofpoint mengungkapkan banyaknya Peretas yang secara aktif mengeksploitasi kerentanan Remote Code Execution (RCE) di Zimbra. Hal ini terpantau satu hari setelah blog pada Project Discovery memberikan Proof of Concept kerentanan tersebut. Kerentanan tercatat sebagai CVE-2024-45519 yang ada pada fitur Postjournal di Zimbra. Fitur ini berfungsi untuk mem-parsing email yang masuk melalui SMTP.

Metode Serangan

2

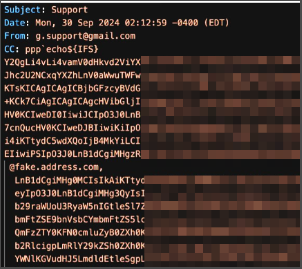

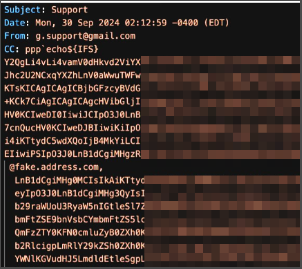

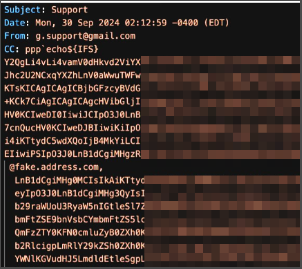

Pelaku mengirimkan email yang menyamar sebagai Support Gmail dan menempatkan alamat email palsu serta kode berbahaya di kolom "CC" email. Binary Postjournal Zimbra akan mem-parse perintah di kolom CC dan mengeksekusinya di dalam server. Kode terebut dalam bentuk encode base-64 yang dieksekusi menggunakan shell 'sh' untuk menempatkan webshell.

Webshell akan memberikan akses penuh ke server Zimbra yang disusupi dan dapat dimanfaatkan untuk pencurian data atau untuk serangan lanjutan ke jaringan internal.

|

|

Versi Terdampak

3

| Platform Terdampak |

Fixed Version |

|

Zimbra Collaboration Suite (ZCS): Semua versi sebelum latest patch pada kolom Fixed Version

|

9.0.0 Patch 41

10.0.9

10.1.1

8.8.15 Patch 46

|

Mitigasi

4

| |

|

|

| |

1. Pembaruan Sistem: Segera perbarui ke versi Zimbra terbaru. Ini adalah langkah paling efektif untuk melindungi server dari upaya eksploitasi.

2. Penyaringan Email: Implementasikan solusi penyaringan email yang dapat mendeteksi dan memblokir email mencurigakan atau yang mengandung kode berbahaya sebelum mencapai server.

3. Non-aktifkan fitur Postjournal pada Zimbra jika tidak dibutuhkan

4. Monitoring dan Logging: Aktifkan monitoring dan logging untuk mendeteksi aktivitas yang mencurigakan, seperti pengiriman email yang tidak biasa atau perintah yang dieksekusi di server.

|

|

| |

|

|

Referensi:

-

https://www.darkreading.com/cyberattacks-data-breaches/recent-zimbra-rce-under-attack-patch-now

-

https://blog.projectdiscovery.io/zimbra-remote-code-execution/

-

https://wiki.zimbra.com/wiki/Zimbra_Security_Advisories

Deskripsi

1

| |

|

|

| |

Tim riset Proofpoint mengungkapkan banyaknya Peretas yang secara aktif mengeksploitasi kerentanan Remote Code Execution (RCE) di Zimbra. Hal ini terpantau satu hari setelah blog pada Project Discovery memberikan Proof of Concept kerentanan tersebut. Kerentanan tercatat sebagai CVE-2024-45519 yang ada pada fitur Postjournal di Zimbra. Fitur ini berfungsi untuk mem-parsing email yang masuk melalui SMTP.

|

|

| |

|

|

Metode Serangan

2

| |

|

|

| |

Pelaku mengirimkan email yang menyamar sebagai Support Gmail dan menempatkan alamat email palsu serta kode berbahaya di kolom "CC" email. Binary Postjournal Zimbra akan mem-parse perintah di kolom CC dan mengeksekusinya di dalam server. Kode terebut dalam bentuk encode base-64 yang dieksekusi menggunakan shell 'sh' untuk menempatkan webshell.

Webshell akan memberikan akses penuh ke server Zimbra yang disusupi dan dapat dimanfaatkan untuk pencurian data atau untuk serangan lanjutan ke jaringan internal.

|

|

| |

|

|

Versi Terdampak

3

| Platform Terdampak |

Fixed Version |

|

Zimbra Collaboration Suite (ZCS): Semua versi sebelum latest patch pada kolom Fixed Version

|

9.0.0 Patch 41

10.0.9

10.1.1

8.8.15 Patch 46

|

Mitigasi

4

| |

|

|

| |

1. Pembaruan Sistem: Segera perbarui ke versi Zimbra terbaru. Ini adalah langkah paling efektif untuk melindungi server dari upaya eksploitasi.

2. Penyaringan Email: Implementasikan solusi penyaringan email yang dapat mendeteksi dan memblokir email mencurigakan atau yang mengandung kode berbahaya sebelum mencapai server.

3. Non-aktifkan fitur Postjournal pada Zimbra jika tidak dibutuhkan

4. Monitoring dan Logging: Aktifkan monitoring dan logging untuk mendeteksi aktivitas yang mencurigakan, seperti pengiriman email yang tidak biasa atau perintah yang dieksekusi di server.

|

|

| |

|

|

Referensi:

-

https://www.darkreading.com/cyberattacks-data-breaches/recent-zimbra-rce-under-attack-patch-now

-

https://blog.projectdiscovery.io/zimbra-remote-code-execution/

-

https://wiki.zimbra.com/wiki/Zimbra_Security_Advisories