Upaya Eksploitasi Aktif Terdeteksi pada Kerentananan Apache Struts (CVE-2024-53677)

December 21, 2024

| |

|

|

| |

Kerentanan (CVE-2024-53677) pada Apache Struts mempengaruhi beberapa versi pada framework ini. Risiko celah ini dinilai severity Critical (CVSS 4.0: 9.5) menunjukkan tingkat resiko yang tinggi. Kerentanan ini mengeksploitasi fitur pengunggahan file yang tidak tepat, yang dapat menyebabkan pengunggahan file berbahaya hingga memungkinkan kendali jarak jauh dari pelaku.

|

|

| |

|

|

| |

|

|

|

| |

Pelaku melakukan Active Scanning pada sistem yang terekspos di Public dan mencoba mengeksploitasi kerentanannya menggunakan proof-of-concept (PoC) yang telah dipublikasikan. Upaya eksploitasi terdeteksi berasal dari alamat IP 169[.]150[.]226[.]162.

|

|

| |

|

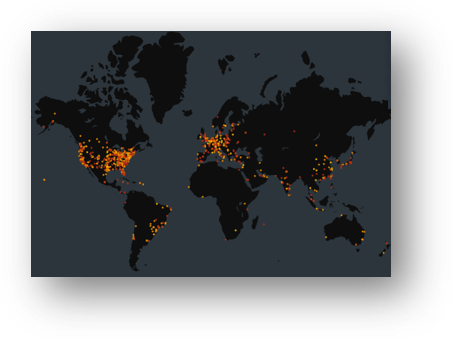

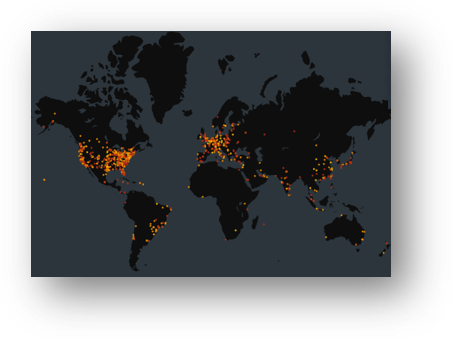

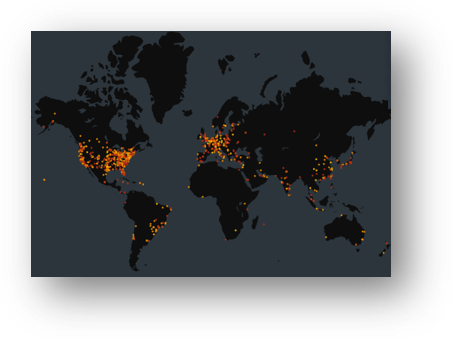

Saat artikel ini dibuat, Censys melaporkan sejumlah 13,539 IP Address di dunia berpotensi rentan terhadap celah keamanan tersebut. Indonesia terpantau dengan jumlah sedikit (10 IP Address), namun Censys menambahkan bahwa Apache Struts tidak mudah di deteksi karena terintegrasi dengan aplikasi Web dan tidak memiliki ciri yang unik.

|

|

| |

|

|

|

Versi Terdampak

3

| Affected Product |

Affected version |

Unaffected |

| Apache Struts |

2.0.0 – 2.3.37 (EOL) |

Apache Struts versi 6.4.0 atau yang lebih tinggi. |

| 2.5.0 – 2.5.33 |

| 6.0.0 – 6.3.0.2 |

| |

|

|

| |

- Upgrade ke versi yang Terbaru : Apache Struts versi 6.4.0 ke atas.

- Memperbarui mekanisme pengunggahan file mekanisme lama FileUploadInterceptor, menjadi mekanisme terbaru dengan nama Action File Upload (link referensi 2) dari Apache Struts.

- Melakukan validasi input : melakukan validasi dan sanitasi input secara ketat pada semua parameter yang terkait dengan pengunggahan file.

- Pemantauan dan Deteksi Aktivitas yang Mencurigakan : memastikan hanya file yang diizinkan yang dapat diunggah dan mencatat jika ada upaya unggah file diluar dari ketentuan.

|

|

| |

|

|

Referensi:

1. https://thehackernews.com/2024/12/patch-alert-critical-apache-struts-flaw.html

2. https://struts.apache.org/core-developers/action-file-upload

3. https://cwiki.apache.org/confluence/pages/.action?pageId=327979397#S2067-Backwardcompatibility

4. https://arcticwolf.com/resources/blog/cve-2024-53677/

5. https://censys.com/cve-2024-53677/

| |

|

|

| |

Kerentanan (CVE-2024-53677) pada Apache Struts mempengaruhi beberapa versi pada framework ini. Risiko celah ini dinilai severity Critical (CVSS 4.0: 9.5) menunjukkan tingkat resiko yang tinggi. Kerentanan ini mengeksploitasi fitur pengunggahan file yang tidak tepat, yang dapat menyebabkan pengunggahan file berbahaya hingga memungkinkan kendali jarak jauh dari pelaku.

|

|

| |

|

|

| |

|

|

| |

Pelaku melakukan Active Scanning pada sistem yang terekspos di Public dan mencoba mengeksploitasi kerentanannya menggunakan proof-of-concept (PoC) yang telah dipublikasikan. Upaya eksploitasi terdeteksi berasal dari alamat IP 169[.]150[.]226[.]162.

Saat artikel ini dibuat, Censys melaporkan sejumlah 13,539 IP Address di dunia berpotensi rentan terhadap celah keamanan tersebut. Indonesia terpantau dengan jumlah sedikit (10 IP Address), namun Censys menambahkan bahwa Apache Struts tidak mudah di deteksi karena terintegrasi dengan aplikasi Web dan tidak memiliki ciri yang unik.

|

|

| |

|

|

Versi Terdampak

3

| Affected Product |

Affected version |

Unaffected |

| Apache Struts |

2.0.0 – 2.3.37 (EOL) |

Apache Struts versi 6.4.0 atau yang lebih tinggi. |

| 2.5.0 – 2.5.33 |

| 6.0.0 – 6.3.0.2 |

| |

|

|

| |

- Upgrade ke versi yang Terbaru : Apache Struts versi 6.4.0 ke atas.

- Memperbarui mekanisme pengunggahan file mekanisme lama FileUploadInterceptor, menjadi mekanisme terbaru dengan nama Action File Upload (link referensi 2) dari Apache Struts.

- Melakukan validasi input : melakukan validasi dan sanitasi input secara ketat pada semua parameter yang terkait dengan pengunggahan file.

- Pemantauan dan Deteksi Aktivitas yang Mencurigakan : memastikan hanya file yang diizinkan yang dapat diunggah dan mencatat jika ada upaya unggah file diluar dari ketentuan.

|

|

| |

|

|

Referensi:

1. https://thehackernews.com/2024/12/patch-alert-critical-apache-struts-flaw.html

2. https://struts.apache.org/core-developers/action-file-upload

3. https://cwiki.apache.org/confluence/pages/.action?pageId=327979397#S2067-Backwardcompatibility

4. https://arcticwolf.com/resources/blog/cve-2024-53677/

5. https://censys.com/cve-2024-53677/