Eksploitasi Kerentanan pada VMware ESXi, Workstation, & Fusion (CVE-2025-22224, CVE-2025-22225, CVE-2025-22226)

March 3, 2025

Deskripsi

1Broadcom merilis update patch untuk mengatasi beberapa kerentanan pada VMware ESXi, Workstation, dan Fusion. Kerentanan tersebut diantaranya, VMCI heap-overflow (CVE-2025-22224) severity kritikal dengan skor CVSS 9,3; kerentanan VMware ESXi arbitrary write (CVE-2025-22225) severity high dengan skor CVSS 8,2; dan kerentanan HGFS information-disclosure (CVE-2025-22226) severity high dengan skor CVSS 7,1. Broadcom juga menyatakan bahwa ketiga kerentanan tersebut saat ini aktif dieksploitasi.

Metode Serangan

2- Metode serangan CVE-2025-22224 -> Authenticated attacker dengan privilege selevel local admin pada virtual machine dapat melakukan eksploitasi dengan cara menjalankan kode sebagai proses VMX yang berjalan di host. Produk yang terdampak adalah VMWare ESXi dan Workstation.

- Metode serangan CVE-2025-22225 -> Authenticated attacker yang memiliki privilege selevel user pada proses VMX dapat melakukan arbitrary kernel write dimana mengakibatkan attacker tersebut bisa keluar dari mode sandbox. Produk yang terdampak adalah VMWare ESXi.

- Metode serangan CVE-2025-22226 -> Authenticated attacker dengan privilege selevel admin pada sebuah virtual machine dapat mengeksploitasi kerentanan information-disclosure untuk mendapatkan data/memory dari proses VMX yang sedang berjalan. Produk yang terdampak adalah VMWare ESXi, Workstation dan Fusion.

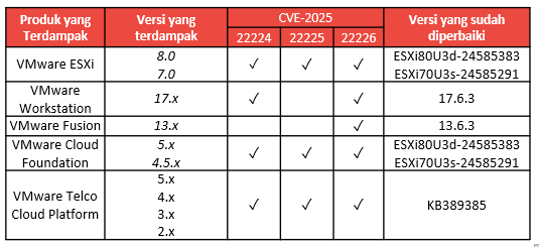

Versi Terdampak

3

Mitigasi

4Tidak terdapat workaround untuk mengatasi kerentanan tersebut dan segera lakukan update patch versi latest stable sesuai petunjuk pada referensi poin 1.

Referensi:

1. https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/25390

2. https://www.tenable.com/blog/cve-2025-22224-cve-2025-22225-cve-2025-22226-zero-day-vulnerabilities-in-vmware-esxi