Lotus Blossom Menargetkan Asia Tenggara Menggunakan Sagerunex Backdoor

March 7, 2025

Deskripsi

1

| |

|

|

| |

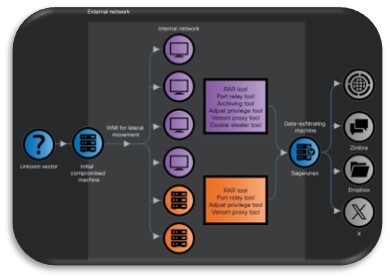

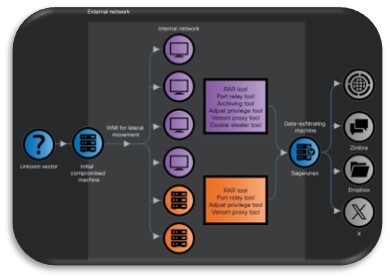

Baru-baru ini, kelompok threat actor APT Lotus Blossom dikabarkan menargetkan industri sektor pemerintah, manufaktur, media, dan telekomunikasi di wilayah Asia Tenggara. Peneliti dari Cisco Talos mengidentifikasi beberapa espionage campaigns Lotus Blossom yang memanfaatkan backdoor Sagerunex. Tujuan utama campaign tersebut meliputi long-term network infiltration, sensitive data exfiltration, dan persistent surveillance. Sagerunex memanfaatkan layanan third-party cloud (Dropbox, Twitter API, & Zimbra Webmail) untuk komunikasi Command & Control (C2). Teridentifikasi juga tools lain untuk mendukung campaign tersebut.

|

|

| |

|

|

Metode Serangan

2

|

- Cookie Stealer Tool

ekstraksi kredensial pada Chrome browser

- Venom Proxy Tool

modified penetration testing proxy

- Privilege Escalation Tool

mendapatkan akses privilege yang lebih tinggi

- Custom Archiving Tool

compresses & encrypts data

- Port Relay Tool (mtrain V1.01)

meneruskan koneksi ke internet

- RAR Tool

untuk archive manager

|

Indicator of Compromise

3

| |

|

|

| |

Daftar IOC File Path:

- C:\Users\aa\Desktop\dpst.dll

- C:\Users\3\Desktop\DT-1-64-G\msiscsii.dll

- C:\Users\balabala\Desktop\swprve64.dll

- C:\Users\test04\Desktop\a\dtsvc32.dll

- C:\Users\USER\Documents\dtj32\dj32.dll

Informasi mengenai IoC lain dapat dilihat lebih detail pada referensi poin 3

|

|

| |

|

|

Rekomendasi

4

| |

|

|

| |

- Awareness kepada pengguna agar selalu waspada dalam menggunakan perangkat endpoint.

- Bagi pengelola perimeter security dapat menambahkan IoC terkait pada mekanisme deteksi dan proteksi yang dimiliki Perusahaan.

- Konfirmasi pihak principal perimeter security yang digunakan perusahaan sudah dapat mendeteksi APT ini.

|

|

| |

|

|

Referensi:

1. https://www.darkreading.com/threat-intelligence/espionage-lotus-blossom-south-east-asia

2. https://blog.talosintelligence.com/lotus-blossom-espionage-group/

3. https://csirt.telkom.co.id/ioclotusblossom.txt